NSA部署自动化项目:可根据QQ飞信锁定监控目标

NSA伪装成Facebook攻击用户计算机进行监控

一份文件显示,NSA以“工业级”规模利用了全球范围内的计算机网络。

北京时间3月13日下午消息,The Intercept网站周三刊文,基于爱德华·斯诺登(Edward Snowden)曝光的最新机密文件更详细地介绍了美国国家安全局(NSA)的监控技术。文件显示,NSA能根据用户是否使用谷歌、雅虎、Skype、飞信和QQ等信息来锁定监控目标。

根据斯诺登曝光的文件,NSA部署并运行着“Turbine”恶意软件植入系统,以及代号为“Turmoil”的数据监控传感器网络,以监控整个互联网上传送的数据包。“Turmoil”能根据一系列“分拣器(selector)”自动识别被监控目标的数据,并将数据发回NSA进行分析以及恶意软件攻击。

此次曝光的文件中列出了NSA使用的“分拣器”类型,其中包括:

1.计算机标识符。包括Hotmail、谷歌、雅虎、Mail.ru、Yandex、Twitter、Rambler和DoubleClick的Cookies、序列号、Simbar和ShopperReports等浏览器标签、Windows错误标识符和Windows升级标识符等。

2.注册的设备。这包括苹果和诺基亚等手机的IMEI串号、iOS设备的UDID,以及蓝牙设备的名称和地址等。

3.加密密钥。这主要是指能唯一识别用户的加密密钥,例如ejKeyID。

4.网络信息。这包括无线MAC地址、小型卫星通信站的MAC地址和IP地址,以及来自Putty和WinSCP等终端软件的远程管理IP等。

5.来自用户的线索。包括与MSN Passport、谷歌、雅虎、Youtube、Skype、Paltalk、飞信、QQ和Hotmail有关的用户Cookies、注册信息和个人档案文件夹,以及通过STARPROC识别出的活跃用户。

机密文件显示,美国国家安全局(以下简称“NSA”)正在大幅提升入侵电脑的能力,希望借助自动化系统来降低人工参与度。

这份机密文件是由NSA前雇员爱德华·斯诺登(Edward Snowden)提供的,里面包含了有关这种革命性监视技术的新细节。NSA希望通过植入恶意软件的方式,利用这项自动化技术感染全球数以百万的电脑。NSA可以借助该秘密项目入侵目标电脑,并从海外的互联网和电话网络中提取数据。

该项目使用的基础设施来自NSA总部所在地米德堡,以及英国和日本的间谍基地。英国情报机构GCHQ似乎也为其提供了帮助。

某些情况下,NSA还会伪装成Faceboook服务器,利用该社交网络作为跳板来感染目标电脑,从而提取硬盘中的文件。还有些情况下,他们会发出附带恶意软件的垃圾电子邮件,然后利用电脑的麦克风录制音频,或用摄像头录制视频。这套黑客系统还可以帮助NSA发动网络攻击,中断对方的文件下载或阻止其访问网站。

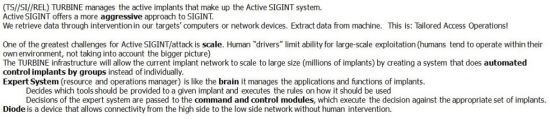

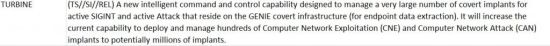

这种模式曾经是专门为数百个难以攻击的目标预留的,这些目标的通讯信息难以通过传统的监听手段获得。但文件显示,NSA过去10年逐步用电脑代替人工来从事一些工作,从而大幅加快项目进度。这套名为“涡轮”(TURBINE)系统希望通过自动控制系统来大幅扩大目前的植入网络的规模。

在一份日期为2009年8月的机密文件中,NSA描述了这个名为“专家系统”的秘密基础设施的预编程部分。该系统“像人脑”一样管理着植入程序的各种功能,而且可以“决定”哪些工具最适合从被感染的电脑中提取数据。

网络安全公司F-Secure首席研究馆米考·海珀宁(Mikko Hypponen)表示,NSA的这项监视技术可能会对网络安全造成影响。“当他们在系统上部署恶意软件时,可能会给这些系统制造新的漏洞,导致其更容易遭受第三方的攻击。”他说。

海珀宁认为,政府或许有足够的理由针对一小部分目标植入恶意软件。但通过自动化系统向数以百万的电脑植入恶意软件可能会令局面失控。

“拥有网络”

NSA 10年前开始大幅加快黑客活动。机密文件显示,该机构2004年的植入网络只有100至150台被感染的电脑。但之后6至8年,一个名为Tailored Access Operations(以下简称“TAO”)的精英部门招募了一批新的黑客,开发了新的恶意软件工具,从而把被感染的电脑数量增加到数万台。

为了渗透海外电脑网络,并监控通过其他手段难以获取的通讯信息,NSA希望突破传统的SIGINT电子通讯监控模式的限制,转而扩大这种主动监听措施的规模——直接渗透目标电脑或网络设备。

该文件显示,NSA将此称作“一种更激进的SIGINT”,而TAO的使命就是全力扩大这一项目。但NSA也意识到,完全通过人工方式来管理庞大的植入网络并非易事。“主动SIGINT/攻击的一大挑战在于规模。”2009年的这份机密文件称。

于是,他们启动了“涡轮”系统,希望以此实现大规模的入侵。该项目可以大幅减轻NSA黑客的工作强度。机密文档称,该系统可以减轻用户压力,使之不必了解细节。例如,用户可以索要有关X应用的所有细节信息,但却不必知道该应用的文件、注册表项和用户应用数据的存储方式和存储地点。

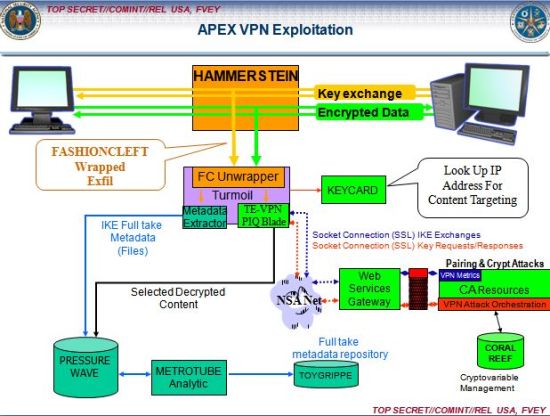

NSA的工具如何拦截通过VPN技术传输的数据

在实践中,这就意味着“涡轮”系统可以自动完成原本需要手工完成的关键程序,包括配置被感染的电脑,以及从被感染的系统中搜集数据。但这不仅仅是一项技术进步,还代表了NSA内部的重大策略调整,他们希望借此将监视行动推向新的高度。

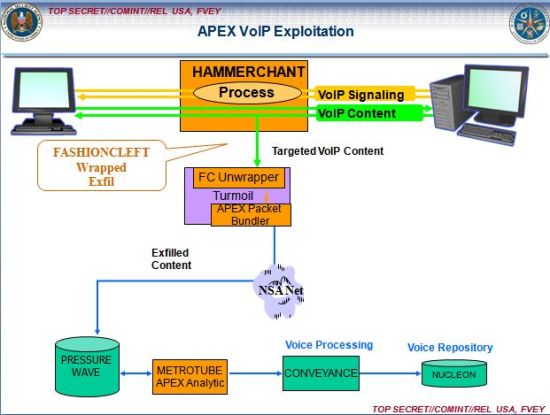

NSA的工具如何监控Skype等VoIP服务中的流量

一份未标注日期的NSA机密文档,就描述了“涡轮”系统如何将NSA的CNE和CNA两大植入网络的规模,从几百台电脑扩充到几百万台。CNE专门从电脑和网络中截取情报,CNA则负责对电脑和网络实施破坏。

之前有报道称,斯诺登提供的文件表明,NSA已经在全世界的8.5万至10万台电脑中植入了恶意软件,今后还计划继续扩大这一数字。

文件显示,NSA还将“涡轮”项目列为一个名为“拥有网络”(Owning the Net)的大型项目的一部分。该机构去年为“拥有网络”项目申请了6760万美元的资金,其中有一部分被分配给“涡轮”系统,用于扩大该系统的范围,并提升自动化程度。

绕开加密

NSA拥有多种恶意软件工具,而不同工具针对不同目的而订制。

其中一种代号为“UNITEDRAKE”的工具可以与多种“插件”配合使用,使NSA获得被入侵计算机完整的控制权。

例如,一种名为“CAPTIVATEDAUDIENCE”的插件可以控制目标计算机的麦克风,记录附近发生的对话。另一种插件“GUMFISH”能控制目标计算机的摄像头并拍摄照片。此外,“FOGGYBOTTOM”能记录互联网浏览历史数据,并收集用户登录网站和电子邮件帐户的用户名和密码,“GROK”用于记录键盘输入,而“SALVAGERABBIT”能获取连接至计算机的U盘中的数据。

这些恶意软件使NSA能绕开用于加强隐私保护的加密工具。目前,一些加密工具希望帮助用户匿名浏览互联网,或是在电子邮件的发送过程中加密内容。然而,通过这些恶意软件,NSA能直接访问目标计算机,而此时用户的通信尚未获得加密保护。

目前尚不清楚,NSA每年使用多少次这些恶意软件,以及哪些恶意软件仍活跃在用户的计算机中。

此前有报道称,NSA与以色列合作,开发了Stuxnet恶意软件,而这一工具破坏了伊朗的核设施。另有报道称,NSA与以色列合作部署了名为Flame的恶意软件,攻击了位于中东国家的计算机,并监控相关的通信。

根据斯诺登提供的文件,这些技术被用于寻找恐怖主义嫌疑人,以及被NSA定性为“极端分子”的人物。不过,NSA黑客获得的授权并不仅限于与美国国家安全有关的目标。

在内部讨论版的一篇保密文章中,NSA下属信号情报局的一名人员介绍了如何使用恶意软件攻击美国国外移动运营商和互联网服务提供商的系统管理员。通过劫持一名管理员的计算机,情报部门能秘密获取这名管理员所在公司的通信。这名NSA的工作人员表示:“系统管理员是达到目的的手段。”

这篇内部文章题为“狩猎系统管理员”,很明确地表明恐怖分子并非NSA攻击的唯一目标。根据这名工作人员的说法,攻击系统管理员帮助情报机构更方便地瞄准其他利益相关目标,包括“该系统管理员所管理网络中的政府官员”。

英国类似NSA的部门政府通信总局(GCHQ)也采取了类似的做法。德国《明镜周刊》去年9月报道称,GCHQ攻击了比利时电信运营商Belgacom网络工程师的计算机。

这一任务的代号为“Operation Socialist”,目的是使GCHQ能监控连接至Belgacom网络的手机。机密文件显示,这一任务获得了成功,而至少从2010年开始,该情报部门就可以秘密访问Belgacom的系统。

不过,攻击移动通信网络并不是这些恶意软件的全部功能。NSA设计了一些恶意软件,能大规模感染美国国外互联网服务提供商的路由器。通过攻击这些路由器,情报机构能秘密监控互联网流量,记录用户的访问记录,甚至拦截通信。

NSA的两款工具“HAMMERCHANT”和“HAMMERSTEIN”可以植入路由器中,从而拦截通过VPN(虚拟私有网络)发送的数据,甚至对这些数据进行“利用性攻击”。VPN技术使用加密通道来加强互联网会话的安全性和私密性。

NSA对SCEONDDATE工具的介绍文档NSA的工具如何拦截通过VPN技术传输的数据

这些恶意软件还能追踪通过Skype和其他VoIP软件进行的通话,显示拨打电话用户的用户名。如果VoIP对话的音频数据通过无加密的RTP(实时传输协议)包来发送,那么恶意软件还能记录音频数据,并发送至NSA供进一步分析。

NSA如何通过数据监控传感器来管理被感染的计算机NSA的工具如何监控Skype等VoIP服务中的流量

不过根据机密文件,NSA的恶意软件并非全部用于收集情报。某些情况下,NSA的目标是干扰通信,而非监控通信。例如,2004年开发的一款恶意软件“QUANTUMSKY”被用于阻止目标对象访问某些网站。而2008年首次测试的软件“QUANTUMCOPPER”能破坏目标的文件下载。这两种“攻击”技术出现在一个机密列表中。这一列表列出了NSA的9款黑客工具,其中6款用于情报收集。此外还有1款工具用于“防御”目的,即保护美国政府的网络不受入侵。

“大规模使用”的潜力

在利用恶意软件获得数据或攻击某一系统之前,NSA首先需要在目标计算机或网络中安装恶意软件。

根据2012年时的一份绝密文件,NSA通过发送垃圾邮件并吸引目标点击恶意链接来传播恶意软件。一旦恶意软件激活,那么一款“后门工具”将在8秒钟时间内干扰用户的计算机。

这一代号为“WILLOWVIXEN”的工具只有一个问题。根据文件的介绍,通过垃圾邮件来传播的做法近年来成功率下降,因为互联网用户开始对来源不明的电子邮件提高警惕,不太可能点击看起来可疑的链接。

因此,NSA开始探索更新、更先进的黑客技术,例如所谓的“中间人(man-in-the-middle)”和“旁观者(man-on-the-side)”攻击方式。这些攻击方式能将用户的互联网浏览器悄悄定向至NSA的服务器,从而感染这些计算机。

为了进行“旁观者”攻击,NSA使用秘密的全球数据访问网络来监控目标的互联网流量。当目标访问某一网站时,NSA将可借此进行攻击。此时,NSA的监控传感器将提示“TURBINE”系统,后者将在一秒钟时间内向目标计算机的IP地址“灌输”数据包。

在一种代号为“QUANTUMHAND”的“旁观者”攻击中,NSA将自己伪装成Facebook(68.83, -2.05, -2.89%)服务器。当目标登录Facebook网站时,NSA将发送恶意数据包,使目标计算机认为其正在访问真正的Facebook网站。通过将恶意软件隐藏在看似普通的Facebook页面中,NSA将可以攻击目标计算机,并从计算机硬盘中获取数据。一段绝密的动画演示了这种攻击方式。

文件显示,在对十余名目标验证有效之后,“QUANTUMHAND”于2010年10月投入使用。

根据宾夕法尼亚大学监控和加密专家马特·布雷兹(Matt Blaze)的说法,“QUANTUMHAND”似乎是瞄准特定的目标。不过他也担心,这一工具如何被整合至NSA自动化的“TURBINE”系统。

布雷兹表示:“如果你将这种能力置于主干基础设施中,那么像我一样的软件和信息安全工程师都会认为非常可怕。请忘记NSA如何使用这一工具。我们如何知晓这一工具被正确地使用,以及仅被用于NSA希望的目标?而在本身就很可疑的情况下,即使NSA采取正确的做法,如何确保这一工具受控?”

在发送给The Intercept的一份电子邮件声明中,Facebook发言人杰伊·南卡洛(Jay Nancarrow)表示,Facebook没有获得有关这种活动的任何证据。他表示,去年Facebook部署了HTTPS加密功能,使浏览器会话不太容易受恶意软件攻击。

南卡洛同时指出,除Facebook之外的其他服务同样可能遭到NSA的攻击。他表示:“如果政府情报机构有权访问网络服务提供商,任何基于无加密HTTP协议的网站都可能遭遇流量被秘密重定向的问题。”

“中间人”攻击方式与此类似,但更加积极。通过这种黑客技术,NSA将自身置于两台计算机的通信线路之间,从而部署其恶意软件。

通过这种方式,NSA不仅可以监控及重定向浏览器会话,甚至可以修改两台计算机传送的内容包。例如,当两人相互发送消息时,这种攻击方式可以修改消息的内容,而通信双方都不会知道内容遭到了第三方的纂改。同样的技术也被用于普通黑客的欺诈活动。

2012年一份绝密的NSA文件显示,NSA部署了名为“SECONDDATE”的“中间人”攻击技术,以“影响客户端和服务器之间的实时通信”,并“将网页浏览器秘密重定向”至NSA名为“FOXACID”的恶意软件服务器。去年10月,《卫报》报道了“FOXACID”的细节。其中显示,这一技术被用于攻击互联网匿名服务Tor的用户。

不过,“SECONDDATE”不仅可以用于针对特定嫌疑人的“手术刀式”攻击,也可以被用于发起大规模恶意软件攻击。

根据2012年的这份文件,这一技术“对通过某些网络节点的客户端具有大规模利用的潜力”。

- 相关阅读:

-

习近平会见美国前总统奥巴马:介绍中共十九大主要成果2017-12-012017年中国堵城排行榜:全国最堵的城市名单(图)2017-11-2811.26宁波爆炸事件:警方确认两名失联人员已死亡2017-11-29

- 新闻 娱乐 福建 泉州 漳州 厦门

-

- 外国领导人和国际组织负责人祝贺马年新春

2026-02-17 09:57 - 香港、澳门特区行政长官向市民祝贺新春

2026-02-17 09:57 - 除夕当天全国道路交通平稳有序

2026-02-17 09:55 - 春节假期前两天各地年味浓厚、购销两旺

2026-02-17 09:55 - 中国空间站迎来建成后第四个春节 神二十一航天员祝祖

2026-02-17 09:55 - 应急管理部部署强化烟花爆竹等领域安全防范工作

2026-02-17 09:55 - 春运第15天全社会跨区域人员流动量超2.2亿人次

2026-02-17 09:55

- 外国领导人和国际组织负责人祝贺马年新春

- 猜你喜欢:

-

古特雷斯对美国新一轮针对古巴的石油封锁表示担忧2026-02-05邓超47岁生日和结婚周年庆是同一天 与孙俪互相忘记送礼物2026-02-09中国代表:美国对中国核爆炸试验指责毫无事实依据2026-02-12

-

评论(NSA部署自动化项目:可根据QQ飞信锁定监控目标)